50 Millionen Dollar Verlust durch Address-Poisoning: Wie manipulierte Wallet-Adressen Krypto-Nutzer täuschen

Ein Krypto-Nutzer verlor fast 50 Millionen US-Dollar in USDT durch einen Address-Poisoning-Angriff. Zeitgleich veröffentlicht Blockstream ein Sicherheitsupdate für seine Jade Hardware-Wallet.

Millionenverlust durch manipulierte Wallet-Adresse

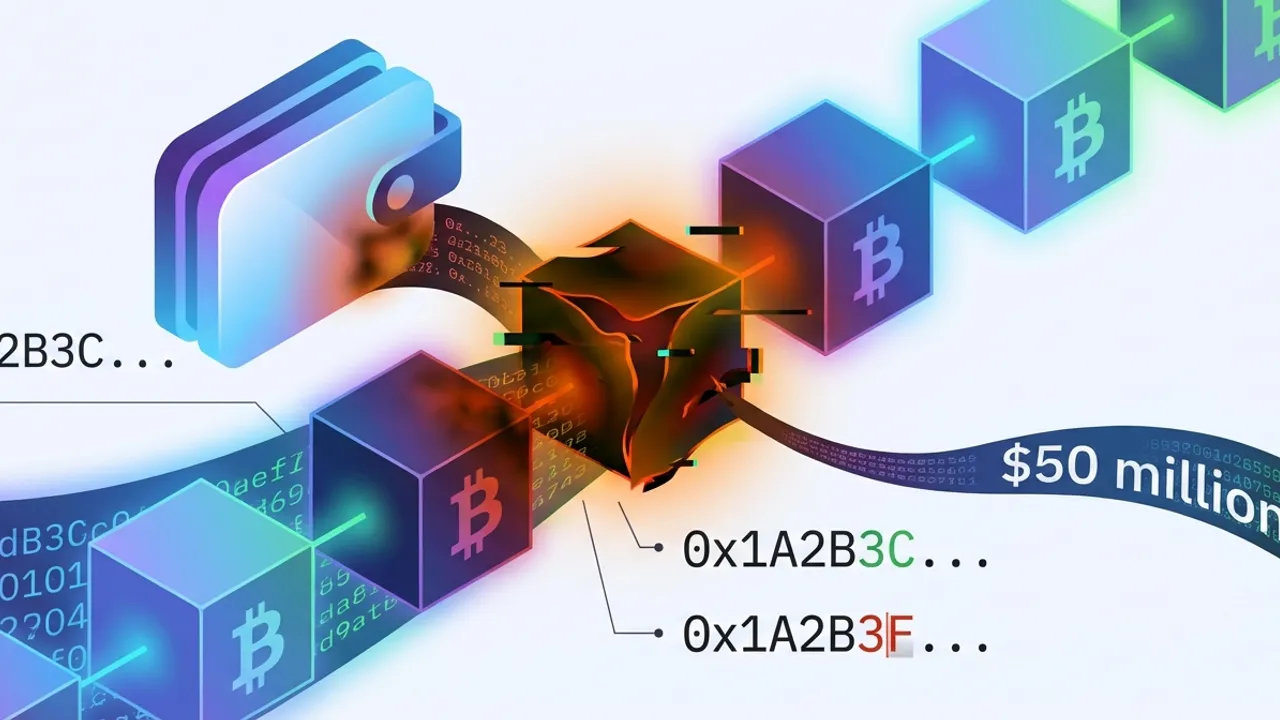

Ein einzelner Kopierfehler hat einen Krypto-Nutzer nahezu 50 Millionen US-Dollar gekostet. Das Opfer überwies exakt 49.999.950 US-Dollar in USDT an eine manipulierte Wallet-Adresse und wurde damit Opfer eines sogenannten Address-Poisoning-Angriffs [1].

Wie der Onchain-Analyst Web3 Antivirus mitteilte, handelt es sich um einen der größten bekannten Onchain-Verluste dieses Jahres [1]. Der Nutzer hatte die betrügerische Adresse zuvor aus seinem eigenen Transaktionsverlauf kopiert, ohne die feinen Unterschiede zur legitimen Adresse zu bemerken.

So funktioniert Address-Poisoning

Bei Address-Poisoning-Angriffen werden betrügerische Wallet-Adressen gezielt so platziert, dass sie legitimen Adressen täuschend ähnlich sehen [1]. Angreifer schleusen durch kleine Testüberweisungen täuschend ähnliche Wallet-Adressen in den Transaktionsverlauf ihrer Opfer ein [1].

Onchain-Daten zeigen, dass der betroffene Nutzer zunächst eine kleine Testtransaktion an die korrekte Adresse sendete. Wenige Minuten später folgte jedoch die vollständige Überweisung der rund 50 Millionen US-Dollar an die manipulierte Adresse [1].

Cos, Gründer des Blockchain-Sicherheitsunternehmens SlowMist, erklärte, die Unterschiede zwischen den Adressen seien minimal gewesen. "Die ersten drei sowie die letzten vier Zeichen der Wallet-Adressen waren identisch" [1]. Dennoch hätten diese minimalen Unterschiede ausgereicht, um selbst erfahrene Nutzer zu täuschen.

Angreifer nutzt Krypto-Mixer zur Verschleierung

Laut Onchain-Analyse war die betroffene Wallet seit rund zwei Jahren aktiv und wurde überwiegend für USDT-Transfers genutzt [1]. Kurz vor dem Vorfall wurden die Mittel von einer Krypto-Börse abgezogen.

Der Angreifer tauschte die gestohlenen USDT anschließend in Ether um. Die Beträge wurden auf mehrere Wallets verteilt und ein Teil der Gelder über den Krypto-Mixer Tornado Cash transferiert [1].

Blockstream behebt Sicherheitslücke in Jade Wallet

Zeitgleich zu diesem Vorfall hat Blockstream ein Firmware-Update für seine Jade Hardware-Wallet veröffentlicht, nachdem die unabhängige Sicherheitsforschungsgruppe DARKNAVY eine Schwachstelle verantwortungsvoll gemeldet hatte [2].

Das Problem betrifft Jade-Geräte mit den Firmware-Versionen 1.0.24 bis 1.0.36 [2]. Blockstream betonte, dass es keine Hinweise darauf gibt, dass die Schwachstelle in der Praxis ausgenutzt wurde, und das Unternehmen ist sich keiner Malware bewusst, die auf die Schwachstelle abzielt [2].

Laut Blockstream würde eine Ausnutzung hochspezifische Malware erfordern, die auf das exakte Jade-Modell, die Firmware-Konfiguration und die Verbindungsmethode zugeschnitten ist [2]. Die Firmware kann nicht dauerhaft verändert werden, und bösartiger Code würde nach einem Neustart nicht bestehen bleiben [2].

Sofortiges Update empfohlen

Blockstream veröffentlichte die Firmware-Version 1.0.37 zur Behebung des Problems, gefolgt von Version 1.0.38, die einen Schutz gegen Downgrading auf betroffene Versionen bietet [2]. Das Unternehmen empfiehlt allen Nutzern ein sofortiges Upgrade.

CEO Adam Back ermutigte Nutzer, ihre Geräte auf dem neuesten Stand zu halten, und erklärte, dass das Upgrade auf die neueste Firmware der beste Weg sei, um geschützt zu bleiben [2].

Blockstream kündigte an, sein Firmware-Team zu erweitern, interne Audits zu verstärken und Test-Tools zu verbessern, um die Sicherheit von Jade zu stärken [2].

Quellen

- [1]btc-echo.de

- [2]btctimes.com

KI-gestützter Inhalt

Dieser Artikel wurde mit KI-Unterstützung erstellt. Alle Fakten stammen aus verifizierten Nachrichtenquellen.